Frameworks für das Enterprise-Risikomanagement

Frameworks für das Enterprise-Risikomanagement übermitteln wichtige Risikomanagementprinzipien. Sie können ein ERM-Framework als Kommunikationstool verwenden, um interne und externe Risiken zu identifizieren, zu analysieren, darauf zu reagieren und zu kontrollieren. Ein ERM-Framework bietet strukturiertes Feedback und Richtlinien für Geschäftsbereiche, die Geschäftsleitung und Vorstandsmitglieder, die ERM-Programme implementieren und verwalten.

ERM-Frameworks helfen, eine einheitliche Risikomanagementkultur zu etablieren, unabhängig von Mitarbeiterfluktuation oder Branchenstandards. Sie steuern Risikomanagementfunktionen und helfen Unternehmen bei der Verwaltung von Komplexität, der Visualisierung von Risiken, der Zuweisung von Inhaberschaft und der Definition der Verantwortung für die Bewertung und Überwachung von Risikokontrollen. Ein benutzerdefiniertes ERM-Framework unterstützt das Unternehmen bei der Integration des Risikomanagements in wichtige Geschäftsaktivitäten und -funktionen.

Arten von Frameworks für das Enterprise-Risikomanagement

Welches strategische Framework Sie auswählen, hängt von Ihrer Branche, Ihren Geschäftszielen, Ihrer Organisationsstruktur, Ihrer Technologieinfrastruktur und den verfügbaren Ressourcen ab. Einige Frameworks sind besser für Wirtschaftsunternehmen geeignet, während andere anpassbare, szenariobasierte Ansätze für die spezifischen ERM-Anforderungen einer Organisation bieten.

Es gibt auch einige Untergruppen strategischer Frameworks für das Enterprise-Risikomanagement, zum Beispiel sind einige besser auf die Bedürfnisse stark regulierter Branchen wie das Finanz- oder Gesundheitswesen zugeschnitten. Jedes dieser Frameworks kann als Ausgangspunkt verwendet werden, um ein benutzerdefiniertes ERM-Framework zu erstellen.

Das ERM-Framework der Casualty Actuarial Society (CAS)

Die Casualty Actuarial Society (CAS) ist eine internationale Qualifikationsprüfungs- und Berufsbildungseinrichtung. Die Organisation konzentriert sich ausschließlich auf Sach- und Unfallrisiken im Versicherungs-, Rückversicherungs-, Finanz- und Enterprise-Risikomanagement.

Die CAS, die Society of Actuaries (SOA) und das Canadian Institute of Actuaries (CIA) betreiben eine Website zum Thema Risikomanagement mit ERM-Bildungsressourcen. Das Komitee organisiert das ERM-Framework nach Art des Risikos und einem sequenziellen Risikomanagementprozess.

Die vier Arten von Risiko werden wie folgt definiert:

- Gefahrenrisiken: Diese Kategorie enthält Haftungsklagen, Sachschäden, Naturkatastrophen, Kriminalität, arbeitsbedingte Verletzungen und Betriebsunterbrechungen.

- Finanzielle Risiken: Diese Kategorie enthält Preisrisiken, Liquiditätsrisiken, Kreditrisiken, Inflationsrisiken und Risikoabsicherung.

- Betriebliche Risiken: Diese Kategorie enthält betriebsbedingte Risiken, Befähigungsrisiken, IT-Risiken, Integritätsrisiken und Unternehmensreportingrisiken.

- Strategische Risiken: Diese Kategorie umfasst Konkurrenz, Kundenrisiken, demografische und kulturelle Risiken, Innovationsrisiken, Kapitalverfügbarkeit, Regulierung und politische Risiken.

Der CAS-Risikomanagementprozess umfasst die folgenden sieben aufeinanderfolgenden Schritte:

- Kontext festlegen: Der erste Schritt besteht darin, den Kontext für Risiken auf Basis des derzeitigen Betriebs des Unternehmens festzulegen. Dieser Schritt umfasst das Verständnis des internen und externen Kontexts sowie des ERM-Kontexts (zum Beispiel die Gefahr für bestimmte Geschäftsbereiche und das Umweltrisiko der Organisation).

- Risiken identifizieren: Dokumentieren Sie Bedrohungen, die Ihre Organisation daran hindern, ihre Geschäftsziele zu erreichen. In dieser Phase sollten Sie auch definieren, wie Sie Risiken nutzen können, um sich einen Wettbewerbsvorteil zu verschaffen.

- Risiken analysieren: In diesem Schritt analysieren Sie die Wahrscheinlichkeit für jedes Risiko und quantifizieren die Auswirkungen.

- Risiken integrieren: In diesem Schritt fassen Sie, unter Berücksichtigung von Korrelationen und den Auswirkungen von Risiken auf Portfolios, die Streuung von Risiken zusammen. Messen Sie diese Phase anhand der Auswirkungen auf wichtige Leistungsindikatoren (KPIs).

- Risiken priorisieren: Bewerten und priorisieren Sie jedes Risiko, um zu bestimmen, wie es zum aggregierten ERM-Profil beiträgt.

- Risiken nutzen: Dieser Schritt erfordert die Entwicklung von Strategien zur vorteilhaften Nutzung verschiedener Risiken für die Organisation.

- Risiken überwachen: Der letzte Schritt konzentriert sich auf die Durchführung kontinuierlicher Überprüfungen des Risikoumfelds und der allgemeinen ERM-Leistung.

Die Schritte des Risikomanagementprozess können auch für einzelne Risiken angewendet werden. Die nachstehende Checkliste basiert auf der Tabelle zum ERM-Framework des Komitees.

Das integrierte COSO ERM-Framework

Im Jahr 2017 veröffentlichte die COSO ein aktualisiertes ERM-Framework namens Enterprise Risk Management – Integrating with Strategy and Performance, um sich mit der Bedeutung von ERM für die strategische Unternehmensplanung und -leistung auseinanderzusetzen. Dieses aktualisierte Modell trägt der zunehmenden Komplexität moderner Geschäftsumgebungen Rechnung.

Das Committee of Sponsoring Organizations of the Treadway Commission (COSO) ist eine gemeinsame Initiative von fünf Organisationen im privaten Sektor, die eine Vordenkerrolle einnehmen, indem sie umfassende Frameworks und Richtlinien für das Enterprise-Risikomanagement, interne Kontrolle und Betrugsprävention entwickeln. Im Folgenden finden Sie die Organisationen, welche die Privatsektor-Initiative von COSO sponsern und finanzieren:

- American Accounting Association

- American Institute of Certified Public Accountants

- Financial Executives International

- Institute of Management Accountants

- The Institute of Internal Auditors

Das COSO hat die Vorschriften des Sarbanes-Oxley Act (SOX) für Richtlinien für das Risikomanagement in das ERM-Framework aufgenommen. Diese Integration machte das COSO-Framework besonders attraktiv für große Unternehmen, Banken und Finanzinstitute, die umfangreichen rechtlichen Vorschriften unterliegen und ein hohes geschäftliches Risiko tragen.

Die 5 zusammenhängenden Komponenten des COSO ERM-Frameworks

Das aktualisierte COSO-Framework umfasst fünf zusammenhängende Komponenten des Enterprise-Risikomanagements. Zu diesen Komponenten gehören 20 Prinzipien, die von Governance bis hin zu Überwachung, unabhängig von Unternehmensgröße, Branche oder Art der Organisation, alle Praktiken abdecken.

Die folgenden Komponenten des weit verbreiteten ERM-Frameworks sind für Geschäftsmodelle, aber nicht für unabhängige Risikomanagementprozesse geeignet:

- Governance und Kultur: Diese Komponente umfasst fünf Prinzipien, darunter Vorstandsrisiken und -aufsicht, Betriebsstrukturen, die Definition von Kultur, die Verpflichtung gegenüber Grundwerten und Personalpraktiken für die Einstellung, Entwicklung und Bindung von Mitarbeitern.

- Strategie und Zielsetzung: Diese Komponente umfasst vier Prinzipien: die Analyse des Geschäftskontexts, die Definition der Risikobereitschaft, alternative Strategien und die Geschäftsziele.

- Leistung: Diese Komponente enthält fünf Prinzipien, darunter Risikoidentifizierung, Bewertung der Risikogewichtung, Risikopriorität, Umsetzung von Risikomaßnahmen und Portfolioentwicklung.

- Überprüfung und Revision: Diese Komponente befasst sich mit drei Prinzipien: Bewertung erheblicher Änderungen, Risiko- und Leistungsüberprüfungen und Streben nach ERM-Verbesserungen.

- Informationen, Kommunikation und Reporting: Dieser Abschnitt umfasst die Nutzung der IT, die Risikokommunikation und das Reporting zu Risikokultur und Leistung.

In der folgenden Tabelle werden die aktualisierten Kontrollkomponenten und Prinzipien des COSO ERM-Frameworks zusammengefasst.

Das ERM-Framework ISO 31000

Das ERM-Framework 31000:2018 der Internationalen Organisation für Normung (ISO) ist ein zyklischer Risikomanagementprozess, der die Integration, Gestaltung, Implementierung, Bewertung und Verbesserung des ERM-Prozesses umfasst.

Das ISO 31000-Modell wird alle fünf Jahre überprüft, um die Marktentwicklung und Änderungen an der Geschäftskomplexität zu berücksichtigen. Dieses Framework deckt verschiedene Risiken ab und kann an Organisationen jeder Größe, Branche oder Sektor angepasst werden. Weitere Informationen zu diesem Modell und kostenlose Vorlagen und Matrizen finden Sie im Artikel „ISO 31000: Matrizen, Checklisten, Register und Vorlagen“.

Das ERM-Modell ISO/IEC 27001

Der ISO/IEC-Sicherheitsstandard 27001 stellt Anforderungen an Informationssicherheitsmanagementsysteme (ISMS). Mehr als ein Dutzend Sicherheitsstandards bieten ERM-Programmen physische und technische Kontrollen für das Informationsrisikomanagement. Digitale Unternehmen in verschiedenen Branchen nutzen ISO 27001, um finanzielles und geistiges Eigentum sowie die interne Datensicherheit zu verwalten.

Das COBIT ERM-Framework

COBIT (2019) ist ein flexibles IT-Governance- und -Management-Framework, das von der Information Systems Audit and Control Association (ISACA) entwickelt wurde. Das konzeptionelle Framework ist eine beliebte Wahl für das Risikomanagement in digitalisierten Unternehmensumgebungen.

COBIT bietet ein Risikomanagementmodell für die Geschäftsfunktionen großer Unternehmen und ein Modell, das für bestimmte Bereiche kleiner bis mittelgroßer Unternehmen geeignet ist. Die Verwaltung von Informations- und Technologierisiken ist nicht mehr auf die IT-Abteilung beschränkt, da die IT in alle Aspekte des modernen Geschäftsbetriebs integriert ist.

„Wir nutzen COBIT und COSO bei der Zusammenstellung unseres Programms mit einem Top-down-Ansatz“, sagt Michael Fraser, CEO und Chief Architect bei Refactr, einem Startup mit Sitz in Seattle, das eine DevSecOps-Automatisierungsplattform mit IT-as-Code-Services und DevOps-freundlichen Funktionen für die Cybersicherheit anbietet. „Wir achten auch darauf, wie sie mit den einzelnen Steuerungen in Verbindung stehen, die wir in diesen Frameworks betrachtet haben. Ist das etwas, was wir intern automatisieren können? Ist es etwas, das einen manuellen Prozess erfordert? Wir entwickeln diese Inhalte für unsere Kunden und führen Prüfungen durch, um sicherzustellen, dass es ein dynamisches Programm ist, das für uns und den Kunden funktioniert“, sagt er.

COBIT ist ein flexibles Dach-Framework für die Erstellung eines ERM-Frameworks mit Prozessen, die Geschäfts- und IT-Ziele in Einklang bringen, um Risikomanagementsilos in Unternehmen zu vermeiden. Das Framework beschreibt die folgenden drei Hauptprinzipien für die Erstellung eines Governance- und Management-Frameworks:

- Konzeptionell: Ein Governance-Framework sollte kritische Komponenten und ihre Beziehungen identifizieren, um die Konsistenz zu maximieren und die Automatisierung zu fördern.

- Agil: Ein Governance-Framework sollte offen und flexibel für neue Inhalte sein und auftretende Probleme mit Agilität, Integrität und Konsistenz angehen.

- Abgestimmt: Ein Governance-Framework sollte an verschiedene Standards, andere Frameworks und regulatorischen Anforderungen abgestimmt sein.

Es gibt auch sechs Hauptanforderungen für ein Enterprise-IT-Governance-System, die eine Organisation einem ERM-Framework entsprechend übernehmen und entwerfen kann:

- Wertvoll: Es sollte die Stakeholder unter den Vorstandsmitgliedern, der Unternehmensführung und dem Management zufriedenstellen.

- Ganzheitlich: Das ERM-Framework basiert auf Komponenten, die zusammen einen umfassenden Ansatz für das Risikomanagement und Governance schaffen.

- Dynamisch: Das Framework sollte auf Änderungen an den Designfaktoren des ERM-Programms reagieren und die Auswirkungen jeder Änderung berücksichtigen können.

- Eindeutig: Das Framework sollte Management- und Governance-Aktivitäten klar unterscheiden können.

- Maßgeschneidert: Das Framework sollte mithilfe von Designfaktoren maßgeschneidert sein, um das Risikomanagement und die Governance zu optimieren.

- Umfassend: Das Framework sollte eine durchgängige ERM-Abdeckung für IT-Funktionen und die gesamte Informations- und Technologieverarbeitung im Unternehmen bieten.

Das NIST ERM-Framework

Das National Institute of Standards and Technology (NIST) ist eine US-amerikanische Bundesbehörde (U.S. Department of Commerce). Das NIST-Framework ist ein Cybersicherheits-Framework für private Unternehmen, die mit US-Regierungsbehörden wie dem Verteidigungsministerium Geschäfte machen.

Das NIST-Frameworkmodell konzentriert sich auf die Verwendung von Geschäftstreibern, um Cybersicherheitsaktivitäten und das Risikomanagement mit drei Komponenten zu steuern:

- Framework-Kern: Dies ist eine Reihe von fünf Cybersicherheitsergebnissen, mit Unterkategorien, Aktivitäten und informativen Referenzen, die in den meisten Geschäftsbereichen und kritischen IT-Infrastrukturen üblich sind.

- Identifizieren: Asset-Management, Geschäftsumfeld, Governance, Risikobewertung und Risikomanagementstrategie

- Schützen: Identitätsmanagement, Zugriffssteuerung, Datensicherheit, Schutztechnologie und Wartung

- Erkennen: Anomalien und Ereignisse, Erkennungsprozesse und kontinuierliche Überwachung

- Antworten: Reaktionsplanung, Kommunikation, Analyse, Risikominderung und Verbesserungen

- Erholen: Wiederherstellungsplanung, Verbesserungen und Kommunikation

- Implementierungsebenen: Dies ist ein Mechanismus, der Organisationen hilft, Cybersicherheitsziele zu priorisieren und zu erreichen, um Cybersicherheitsrisiken zu verwalten.

- Framework-Profile: Hier werden die Kernelemente des Frameworks verwendet, um Organisationsprofile zu entwickeln und Cybersicherheitsaktivitäten mit der Mission, der Risikotoleranz und den verfügbaren Ressourcen in Einklang zu bringen.

Das NIST-Framework bietet einen weltweit anerkannten Standard für Richtlinien und Best Practices für die Cybersicherheit, die für große Organisationen mit zu schützender kritischer Infrastruktur gelten. Das Framework ist ein flexibles Modell für die Erstellung eines ERM-Frameworks für Organisationen, die sich auf Technologie verlassen, sich mit Datenschutz befassen und Risiken im Zusammenhang mit den neuesten Trends in Sachen digitales Personal verwalten.

„Das Center for Internet Security ordnet viele seiner Frameworks oder Benchmarks NIST und ISO zu und ordnet diese einem ERM-Framework zu“, erklärt Fraser. „Alles hängt zusammen, weil versucht wird, Risiken zu mindern. Es wird auch versucht, bestimmte Szenarien abzudecken – sei es für einen Audit oder für einen Kunden, der möchte, dass wir Due Diligence durchführen, um seine Risikomanagementstandards zu erfüllen.“

RIMS Risk Maturity Model ERM-Framework

Die RMM-Bewertung (Risk Maturity Model) der gemeinnützigen Organisation Risk Management Society (RIMS) besteht aus 68 Bereitschaftsindikatoren, die 25 Kompetenztreiber für sieben kritische ERM-Attribute beschreiben, um Organisationen in derselben Branche zu vergleichen, Fortschritte nachzuverfolgen und einen Aktionsplan umzusetzen.

7 Attribute des RIMS ERM-Frameworks

Das RIMS RMM-Framework identifiziert die folgenden sieben Schlüsselattribute für ERM-Tüchtigkeit:

- ERM-basierter Ansatz: Dieses Attribut konzentriert sich auf die Risikokultur und den Verpflichtungsgrad der Unternehmensführung und Vorstandsmitglieder eines Unternehmens bezüglich der Übernahme eines ERM-basierten Ansatzes.

- ERM-Prozessmanagement: Dieses Attribut konzentriert sich auf die Unternehmenskultur und den Integrationsgrad kritischer Geschäftsprozesse hinsichtlich expliziter, wiederholbarer ERM-Prozesse.

- Risikobereitschaftsmanagement: Dieses Attribut konzentriert sich auf die Verantwortung der Unternehmensführung und die Entscheidungsfindung in Bezug auf Risikotoleranz und Lücken zwischen wahrgenommenen und tatsächlichen Risiken.

- Ursachendisziplin: Dieses Attribut betont die Suche nach den Ursachen jedes Risikos, einschließlich der Risikoklassifizierung, der Aufdeckung von Risikoergebnissen, der Verknüpfung an Quellen und der Verbesserung der Risikoreaktion und -kontrollen.

- Risikoaufdeckung: Dieses Attribut betrifft die Gründlichkeit der Risikobewertung, die Analyse von Informationsquellen und die Dokumentation von Risiken und Chancen.

- Leistungsmanagement: Dieses Attribut konzentriert sich auf die Vision, Mission und Strategie des ERM, einschließlich Zielplanung, Kommunikation, Umsetzung und Messung mit quantitativen und qualitativen KPIs.

- Geschäftsresilienz und Nachhaltigkeit: Dieses Attribut bewertet ERM-Informationen, die für die operative Planung, die Notfallwiederherstellungsplanung und andere Szenarioanalysen verwendet werden.

Bewerten Sie jedes Attribut anhand einer Skala von fünf Reifegradstufen: nicht vorhanden, ad hoc (Stufe eins), anfänglich (Stufe zwei), wiederholbar (Stufe drei), verwaltet (Stufe vier) und Führung (Stufe fünf). Das RIMS RMM-Framework ist ein flexibles Modell, das mit maßgeschneiderten ERM-Frameworks kompatibel ist, die auf der internationalen Norm ISO 31000:2018, dem aktualisierten COSO ERM-Framework oder dem COBIT-Framework basieren.

Argumente für benutzerdefinierte ERM-Frameworks

„Es gibt kein allumfängliches Framework und Sie werden erkennen, dass Sie etwas anderes brauchen“, sagt Michael Fraser von Refactr. „Das haben wir bei Refactr herausgefunden, aber wir sind einzigartig, weil wir Organisationen dabei helfen, die Automatisierung bereitzustellen, die sie für diese speziellen Frameworks verwenden möchten.“

„Die verschiedenen Risikomanagement-Frameworks sind Richtlinien, die Ihnen helfen, zu verstehen, was Sie standardisieren müssen“, fährt Fraser fort. „Damit es etwas Universelles gibt, mit dem man arbeiten kann und das andere verstehen. Sie [die Standard-Frameworks] sind dazu da, Ihnen bei der Entwicklung Ihres Sicherheitsprogramms zu helfen und damit es keine Ebene gibt, die Sie nie erreichen.“

Fraser rät, sich zu fragen, ob das Framework gut genug ist, damit Ihre Organisation Geschäfte mit Ihren Zielkunden machen kann. Der wichtigste Ratschlag ist das Warum – d. h. „Warum benötigt man ein Enterprise-Risikomanagement-Framework?“

„Viele dieser Risiko-Frameworks behandeln in die Jahre gekommene Themen“, sagt er. „Da immer mehr Menschen von zu Hause aus arbeiten, gibt es nicht unbedingt ein Unternehmensnetzwerk. Was ist, wenn Ihr Unternehmen in der Cloud beheimatet oder zu 100 Prozent Remote und Cloud-nativ ist?“

Zielsetzung für strategische ERM-Frameworks

„Risikomanagement ist die übergreifende Disziplin der Cybersicherheit, und der Fokus liegt in der Regel auf den technologischen Aspekten. Für Unternehmen geht es allerdings darum, profitable Kunden zu gewinnen und zu halten“, erklärt Sean Cordero, Berater bei Refactr. „Eines der Dinge, die einige Unternehmen vergessen zu scheinen, ist die Explosion von Cloud-Diensten. Die Cloud-Architektur ermöglicht es, Dinge auf eine Art und Weise zu tun, die wenig bis gar keine Relevanz für die Art und Weise hat, wie Dinge in der Vergangenheit erledigt wurden.“

Cordero rät, einige schwierige Fragen zu beantworten, bevor Sie ein benutzerdefiniertes Risiko-Framework erstellen. Stellen Sie sich die folgenden Fragen: Wird jemand dieses ERM-Framework verwenden? Wird es aus Branchensicht einen signifikanten Beitrag leisten? Treten Sie einen Schritt zurück und bewerten Sie, was das Risiko ist, und was zählt, indem Sie drei einfache Inputs verwenden, um das strategische Risikomanagement zu priorisieren, bevor Sie ein benutzerdefiniertes ERM-Framework implementieren.

„Schauen Sie sich zunächst an, was gesetzlich vorgeschrieben ist. Danach sollten Sie identifizieren, was Ihre Kunden benötigen, was von der Art der Organisation abhängt“, sagt Cordero. „Wenn Sie sensible Daten für Ihre Kunden pflegen und ihnen diese Daten wichtig sind, sollten Sie sich auf die Vertraulichkeitsaspekte konzentrieren, sei es die Verschlüsselung oder eine andere Möglichkeit. Bestimmen Sie schließlich, was Sie als Unternehmen wertschätzen. Was ist für Sie in Ordnung, wenn es um Ihre Kunden und Ihr Unternehmen geht? Das ist eine sehr introspektive Sache, die manchmal übersehen wird. Wenn Sie dies tun, erkennen Sie klar, auf welche Bereiche Sie sich konzentrieren sollten, und können dann das entsprechende Risikomanagement-Framework bzw. -ansatz auswählen.“

Benutzerdefiniertes Framework für das Enterprise-Risikomanagement entwickeln

Die Entwicklung eines benutzerdefinierten ERM-Frameworks hilft bei der Implementierung einer Risikomanagementstrategie, der Abstimmung der Geschäftsziele und der Förderung risikobasierter Entscheidungsfindung. Die Anpassung eines ERM-Frameworks an interne Ziele, Kundenbedürfnisse, Branchenvorschriften, IT-Governance und interne Auditstandards muss jedoch nicht überwältigend sein.

Die folgende Roadmap für die Entwicklung eines benutzerdefinierten ERM-Frameworks basiert auf bestehenden Management- und Betriebsrisiko-Frameworks, ERM-Modellen und Meinungen von Branchenexperten. Verwenden Sie diesen schrittweisen Prozess, um ein benutzerdefiniertes ERM-Programm zu entwickeln und zu implementieren. Weitere Informationen zur ERM-Implementierung finden Sie in unserem „Leitfaden zur Implementierung des Enterprise-Risikomanagements“.

Phase 1 des ERM-Frameworks: Aufbau eines funktionsübergreifenden ERM-Teams

Wählen Sie Stakeholder aus verschiedenen Geschäftsbereichen und dem Management für einen ERM-Lenkungsausschuss aus. Die allgemeine Effektivität eines benutzerdefinierten ERM-Frameworks hängt von der Unterstützung aller Ebenen des Managements ab, insbesondere der Unternehmensführung, der Geschäftsleitung und des Vorstands.

Stellen Sie ein funktionsübergreifendes ERM-Team auf, um die Zustimmung der verschiedenen operativen Ebenen zu erhalten und die Kultur zu beeinflussen. Das ERM-Team legt Geschäftsziele fest und entwickelt ein Risikoprofil und eine Risikobereitschaftserklärung (Risk Appetite Statement/RAS) basierend auf den Bedrohungen und Chancen in ihrem Fachbereich.

Fragen in der ersten Phase:

- Wer sollte bei der Erstellung der Risiko-Governance-Struktur einbezogen werden?

- Welche Rollen und Verantwortlichkeiten weisen Sie den einzelnen Stakeholdern im Risikoausschuss zu?

- Sind die Rollen und Verantwortlichkeiten klar definiert (mit Beschreibungen)?

- Wird das ERM-Framework unabhängig von bestimmten Geschäftsfunktionen entwickelt oder begünstigt es betriebliche Einflussbereiche?

- Müssen wir einen separaten Ausschuss für die Aufsicht des Risikomanagements einrichten, um eine gegenseitige Kontrolle zu haben?

Phase 2 des ERM-Frameworks: Identifikation von Risiken

Erkennen und planen Sie Risikoereignisse, d. h. interne und externe Bedrohungen und Chancen, die Zweifel hervorrufen und sich auf die Geschäftsergebnisse auswirken können, ein. Verwenden Sie Ihr Risikoprofil und RAS, um die Geschäftsstrategie und die Risikoidentifizierung aufeinander abzustimmen.

Das ERM-Framework ist das Playbook zur Identifizierung und Bekämpfung von Risiken, die Geschäftsziele gefährden. Verwenden Sie es als Leitfaden, um Risikobedrohungen von Risikochancen zu unterscheiden, die zu gewünschten Ergebnisse führen können. Ordnen Sie Risikoereignisse Zielsetzungsaktivitäten aus Phase 1 zu und identifizieren Sie interne und externe Risiken. Stellen Sie sicher, dass Sie auch die Risikoperspektive Ihres Kunden einbeziehen.

Nutzen Sie Best Practices aus der Branche und die Expertise des ERM-Lenkungsausschusses, um zukünftige Bedrohungen und Chancen besser zu analysieren.

Fragen in der zweiten Phase:

- Identifizieren wir zukünftige Risiken oder liegt unser Fokus zu stark auf aktuellen Bedrohungen und Chancen?

- Haben wir eine wiederholbare Methode zur Identifikation von Risikoereignissen mit klaren Standards und Verfahren entwickelt, die kollektives Fachwissen einsetzen?

- Haben wir Risikochancen identifiziert, die sich in die Geschäftsstrategie einfügen und dazu beitragen, andere Bedrohungen zu mindern?

- Können wir Risiken anhand von Parametern wie Wahrscheinlichkeit und potenziellem finanziellen Verlust genau bewerten?

- Hat die Risikoidentifizierungsphase der Framework-Entwicklung Risikoereignisse für die Reaktion und Minderung priorisiert?

Phase 3 des ERM-Frameworks: Bewertung von Risiken

Die Risikobewertung legt die Grundlage für das Risikomanagement und die Bestimmung der Risikowahrscheinlichkeit. Diese Phase ist die Phase der Framework-Entwicklung mit vielen Analysen – in ihr richten Sie ein integriertes Framework für die Risikobewertung ein.

Verwenden Sie Risikobewertungs- und Compliance-Tools wie eine Risikobewertungsmatrix und Risikokontrolle-Selbsteinschätzungen (Risk Control Self-Assessments/RCSAs), um die Bewertungsmethode zu planen. Risikobewertungsformulare sind nützlich für die Bewertung von Risiken und die Einrichtung von Risikokontrollen, was die Hauptaktivität in der vierten Phase darstellt. Weitere Informationen zur Planung einer benutzerdefinierten Risikobewertungsmethode finden Sie in unserem Leitfaden zur Enterprise-Risikobewertung und -analyse.

Fragen in der dritten Phase:

- Haben wir die Probleme und Auswirkungen (finanziell, operativ, intern, Kunden) jedes potenziellen Risikoereignisses festgelegt?

- Hat die Bewertungsphase der Framework-Entwicklung ein faktenbasiertes Verständnis des Enterprise-Risikos und der aktuellen ERM-Fähigkeiten gezeigt?

- Haben wir Tools für die Risikobewertung verwendet, um Lücken in den bestehenden ERM-Kapazitäten zu identifizieren und einen Plan zur Behebung dieser aufgestellt?

- Hat die Risikobewertungsphase der Entwicklung die Bewertung und Priorisierung von Risikoarten, basierend auf Parametern für die Risikoidentifizierung in der zweiten Phase, verändert?

Phase 4 des ERM-Frameworks: Behandlung von Risiken

Die Risikobehandlung ist die Handlungsphase eines ERM-Frameworks. Diese Phase umfasst die Gestaltung und Implementierung der Kontrollumgebung und die Erstellung eines Aktionsplans zur Risikominderung, der die Reaktion auf jede Art von Risikoereignis umfasst, das in den vorherigen Phasen identifiziert wurde.

Risikoverantwortliche verwalten die Kontrollumgebung. Weisen Sie Risikoverantwortlichen Rollen und Verantwortlichkeiten zu, um genau zu bestimmen, wann und wie sie reagieren sollen. Bestimmen Sie, welche Geschäftsbereiche von spezifischen Risikokontrollen betroffen und für diese verantwortlich sind.

Interne Kontrollen sind spezifische Maßnahmen, die Risikoverantwortliche ergreifen, um auf Bedrohungen zu reagieren oder Chancen zu nutzen. Koordinieren Sie separate interne und externe Kontrollen basierend auf den Geschäftszielen, Kundenanforderungen, branchenrechtlichen und regulatorischen Anforderungen, Compliance-Standards und Governance-Strukturen.

Risikoreaktionsphasen in ERM-Frameworks

Das ERM-Framework hilft Ihnen, verschiedene Phasen der Risikoreaktion zu bewältigen und geeignete Kontrollen zu bestimmen. Ihre Reaktions- und Minderungsstrategie wird je nach Art des Risikos, Risikoprofil und Risikotoleranz variieren. Zu den Phasen der Risikoreaktion gehören:

- Akzeptanz: Wenn es mehr kostet, das Risiko zu mindern, akzeptieren Sie das Risiko und überwachen Sie die Ergebnisse.

- Vermeidung: Dies ist die beste Reaktion auf Bedrohungen mit hoher Wahrscheinlichkeit für finanzielle Verluste oder schädliche Ergebnisse.

- Reduzierung: Wenn das Risiko mit hoher Wahrscheinlichkeit auftritt, aber eine Chance bietet, die den minimalen finanziellen Verlust oder andere Faktoren überwiegt, mindern Sie die Bedrohungen mit Framework-Kontrollen und überwachen Sie sie.

- Teilung: Übertragen Sie Risiken, die größere Bedrohungen darstellen und schließen Sie Versicherungen ab oder verwenden Sie Minderungstechniken von Dritten, um sich gegen Verluste oder problematische Ergebnisse abzusichern.

Fragen in der vierten Phase:

- Gibt es in unserer internen Kontrollumgebung sowie in der Risikoreaktions- und -minderungsstrategie angemessene gegenseitige Kontrollen, die Risikoverantwortliche zur Verantwortung ziehen?

- Haben wir eine Richtlinie und ein Verfahren zur Überprüfung der Risikokontrollen und der Risikoverantwortung?

- Wie oft werden wir Kontrollen und die Kontrollverantwortlichkeit überwachen und überprüfen?

- Haben wir die geeignete Reaktionsstrategie und Kontrollen im Hinblick auf unserer Risikotoleranz für bestimmte Arten von Ereignissen festgelegt?

- Haben wir externe, von Lieferanten gesteuerte Systeme und Partnerschaften mit internen Inhaberschafts- und Reaktionskontrollen berücksichtigt?

Phase 5 des ERM-Frameworks: Optimierung von Risiken

Die Risikooptimierung ist die letzte Phase. Die spezifischen Tools, die Sie zur Risikooptimierung benötigen, variieren je nach Ressourcen und allgemeinen Zielen. Ziehen Sie Ihre ERM-Ziele heran, um die Analysefunktionen und Reporting-Technologie auszuwählen, die Sie benötigen. Diese sollten jedoch nicht entscheidend dafür sein, welche Art von ERM-Framework Sie entwickeln.

Überwachen und überprüfen Sie die Leistung des ERM-Programms, um eine datengesteuerte, objektive Feedbackschleife zu erstellen. Diese iterative Schleife verläuft durch alle Ebenen und in alle Richtungen des Unternehmens, um das Risikomanagement zu optimieren. Verwenden Sie diese Daten dann, um Bereiche zu identifizieren, in denen die Möglichkeit besteht, das ERM-Programm zu überarbeiten und zu verbessern.

Nutzen Sie Compliance-Audits, die Best Practices in Ihrer Branche und für Ihre Governance-Anforderungen entsprechen. Erstellen Sie ein rollenbasiertes Dashboard für das Risiko-Reporting, um strategische Risikoziele, Kontrollmesszahlen und KPIs nachzuverfolgen und darüber zu berichten. Moderne ERM-Softwareplattformen bieten Cloud-basierte Dashboards mit integrierter Business Intelligence und benutzerfreundlichen Reporting-Funktionen.

Fragen in der fünften Phase:

- Ermöglichen unsere Risikoüberwachungsberichte und ERM-Dashboards dem Management, sich an Echtzeit-Risikoumgebungen anzupassen?

- Haben wir Best Practices für IT und Cybersicherheits-Governance integriert, um Sicherheitsrisiken zu optimieren und festzustellen, ob unsere ERM-Infrastruktur modernen, Cloud-basierten Sicherheitsstandards entspricht?

- Unterstützen unsere ERM-Infrastruktur und -Tätigkeiten mithilfe von Automatisierung und kontinuierlichen Integrationspraktiken eine kontinuierliche Risikoüberwachung, Reporting und Kommunikation?

- Was ist, basierend auf der Analyse unserer Risikoreaktion und des Risikoumfelds insgesamt, unsere optimale Kadenz für die Überprüfung und Änderung unseres ERM-Frameworks?

- Trägt unser benutzerdefiniertes Framework zum Risikobewusstsein und Transparenz sowie dem Aufbrechen von Risikosilos bei?

Tools für die Entwicklung von Komponenten für benutzerdefinierte ERM-Frameworks

Bei der Erstellung eines benutzerdefinierten ERM-Frameworks werden Best Practices, Tools und bewährte Strategien für das Risikomanagement genutzt. Integrieren Sie die folgenden Risikomanagement-Tools, um Komponenten für benutzerdefinierte ERM-Frameworks zu entwickeln, die den Bedürfnissen des Unternehmens – und des Kunden – entsprechen:

- Risikobereitschaftserklärung (Risk Appetite Statement/RAS): Diese Dokumentation definiert, basierend auf den Unternehmenszielen und dem allgemeinen Risikoprofil, die wichtigsten Risikoüberlegungen zur Risikoreaktion und -minderung insgesamt.

- Risikotoleranzmodelle: Ihr benutzerdefiniertes ERM-Framework sollte die Ebene erläutern, auf der das Unternehmen Bedrohungen und Chancen sicher identifizieren, kontrollieren und darauf reagieren kann. Kostenlose, herunterladbare Vorlagen für die Risikobewertung finden Sie im Artikel „Kostenlose Vorlagen und Muster für Risikobewertungsformulare“.

- Risiko-Reporting-Dashboards: Risikomanagementplattformen verfügen über Risiko-Reporting-Dashboards. Entwerfen Sie auf Grundlage der Mitglieder des ERM-Lenkungsausschusses und ihren Verantwortlichkeiten rollenbasierte Dashboards. Verwenden Sie ERM-Dashboards, um wichtige Risikoindikatoren zu überwachen. Weitere Informationen zu den Funktionen und Vorteilen von Risikomanagement-Software finden Sie im Artikel „So wählen Sie die richtige Risikomanagement-Software aus“.

- Analysen und KPIs zu Risikodaten: Verwenden Sie wichtige Risikoindikatoren und Messzahlen, um Risikoschwellen und Verantwortlichkeit zu überwachen und zu bestimmen. ERM-Dashboards sind Tools für die Überwachung und das Reporting von Risikomesszahlen und KPIs.

- Interne Compliance-Audits: Führen Sie für jede Geschäftseinheit RCSAs durch, um die Wirksamkeit interner Kontrollen zu bewerten und Compliance-Standards zu messen. Weitere Informationen zu Compliance-Audits finden Sie unter „Compliance-Audits 101: Types, Regulations and Processes (Die Grundlagen von Compliance-Audits: Arten, Vorschriften und Prozesse)“.

- Stochastische Risikomodelle: Modellieren Sie Risiken mit dieser beliebten Art der Finanzmodellierung, um Risikoprognosen zu bestimmen. Die Methode identifiziert auch die Wahrscheinlichkeit ungewisser Bedrohungen und Risikochancen, die zufällig auftreten.

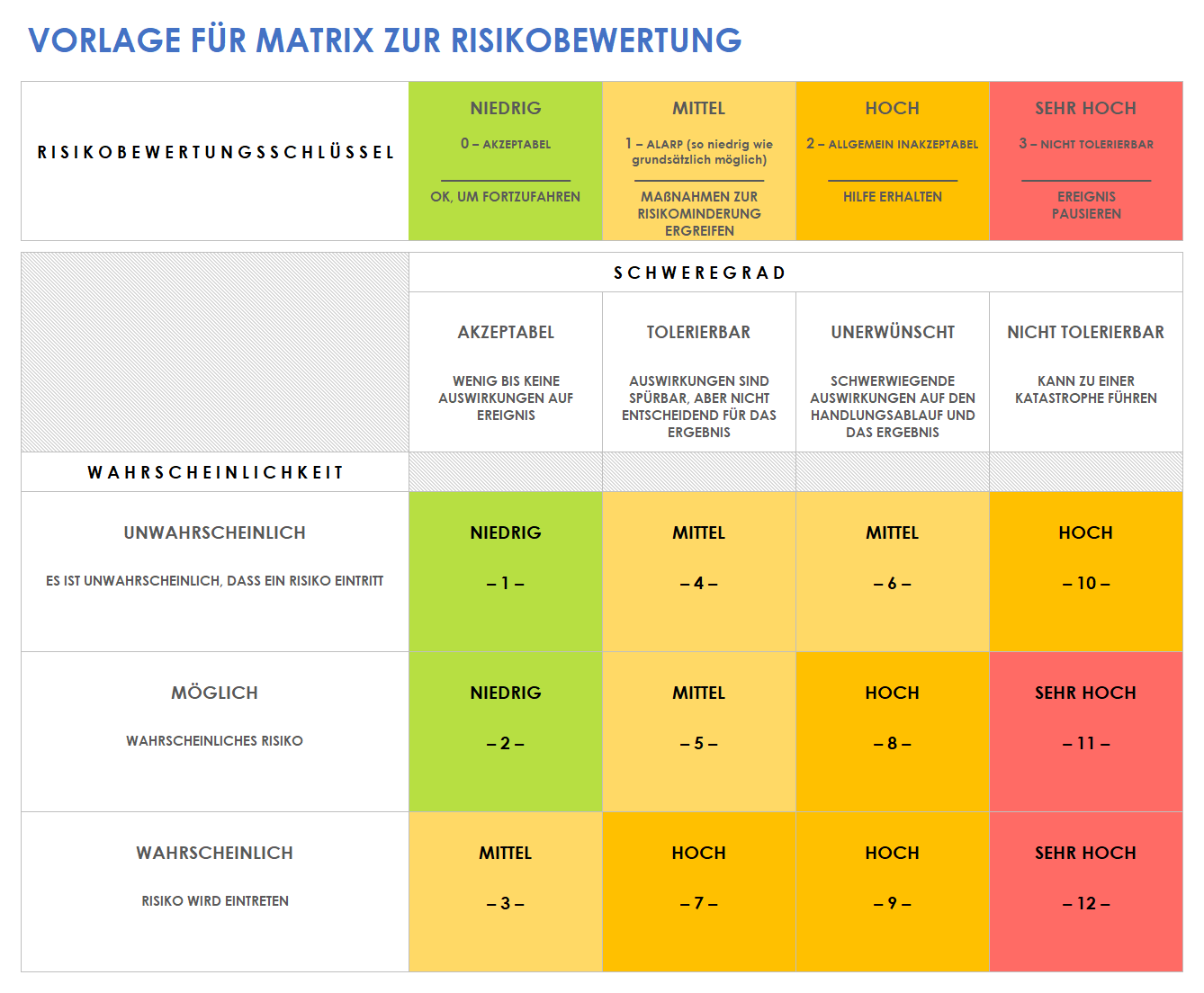

- Vorlagen für Risikomanagementpläne: Ein Risikomanagementplan ist ein Schema innerhalb Ihres ERM-Frameworks, das hilft, Ihren ERM-Ansatz festzulegen. Verwenden Sie Vorlagen für Risikomanagementpläne wie Risikoverzeichnisse und eine Risikobewertungsmatrix, um ein benutzerdefiniertes ERM-Framework zu erstellen. Weitere Informationen zu Risikomanagementplänen und kostenlos herunterladbare Vorlagen finden Sie im Artikel „Kostenlose Vorlagen für Risikomanagementpläne“.

Vorlage für Risikobewertungsmatrix

Vorlage für Risikobewertungsmatrix herunterladen

Microsoft Excel | Microsoft Word | Adobe PDF

Verwenden Sie diese Vorlage für eine Risikobewertungsmatrix, um einen schnellen Überblick über den Zusammenhang zwischen der Wahrscheinlichkeit und dem Schweregrad von Risiken zu erhalten. Das einfache Farbschema der Vorlage unterscheidet zwischen verschiedenen Risikobewertungen.

Kriterien benutzerdefinierter ERM-Frameworks

Im Buch Implementing Enterprise Risk Management beschreibt James Lam eine Reihe von Standardkriterien für sein kontinuierliches ERM-Modell. Er kombiniert die Komponenten bekannter strategischer Management-Frameworks zu einem anpassbaren Kommunikations-Framework mit den folgenden Kriterien:

- Einfach: Lam empfiehlt, die Festlegung von ERM-Leitprinzipien einfach zu halten. Er verwendet das Beispiel einer Roadmap, die einfach zu verfolgen, aber umfassend genug ist, um sicherzustellen, dass Sie das gewünschte Ergebnis erzielen. Entwickeln Sie nicht mehr als sieben Komponenten für Ihr Framework, der optimale Bereich für das menschliche Gedächtnis.

- Sich gegenseitig ausschließend, insgesamt vollständig (Mutually Exclusive, Collectively Exhaustive/MECE): Ein benutzerdefiniertes ERM-Framework sollte auf Ihre Geschäftsziele und -ressourcen zugeschnitten sein. Die Komponenten sollten eigenständig sein und sich nicht überschneiden oder redundant sein. Abgesehen davon empfiehlt Lam, die Teile umfassend genug zu gestalten, um alle Ebenen Ihres Unternehmens abzudecken und jedes Ergebnis zu berücksichtigen.

- Ausgewogen und integriert: Das ERM-Framework muss in die gesamte Organisation des Unternehmens und den Kontext des Risikomanagementprogramms integrierbar sein. Lam betont seinen Standpunkt am Beispiel eines Automobilmotors. Das Framework sollte keine Komponente zu sehr in den Vordergrund stellen, sondern ausgewogen und harmonisch bleiben, genau wie der Motor und das Lenkrad eines Fahrzeugs.

- Flexibel: Die sich ändernde Dynamik eines großen Unternehmens sowie die rasante Geschwindigkeit technologischer Innovationen und des Wandels in der Branche machen es unerlässlich, dass ein benutzerdefiniertes ERM-Framework flexibel ist. Lam empfiehlt die Erstellung einer Vorlage für ein Framework, welche die langfristigen Geschäftsziele Ihrer Organisation umfasst und gleichzeitig die unberechenbare Natur von Risiken berücksichtigt.

- Effektiv: Lam erklärt, dass die Wirksamkeit eines Frameworks von seiner Implementierung abhängt. Messen Sie die Effektivität durch die Einbindung des Risikomanagements in den Entscheidungsprozess und die Unternehmensergebnisse. Weitere Informationen zur Implementierung von ERM-Programmen finden Sie in unserem „Leitfaden zur Implementierung des Enterprise-Risikomanagements“.

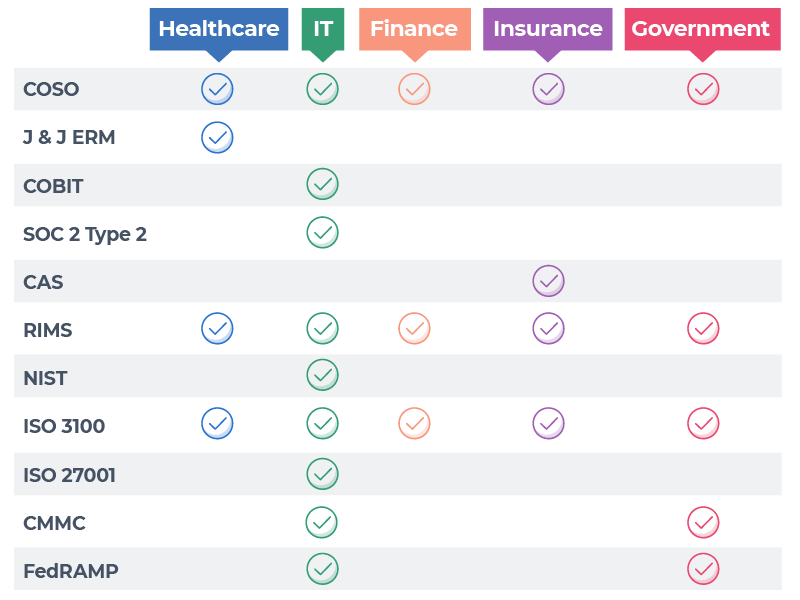

Beispiele für gängige ERM-Frameworks nach Branche

Unternehmen aller Art und Größe sind externen und internen Risiken ausgesetzt, unabhängig von ihrer Branche. Jedoch sind einige ERM-Frameworks aufgrund von Datenschutzgesetzen, Finanztransaktionen, der regulatorischen Umgebung und Governance-Anforderungen an Technologie und Infrastruktur in bestimmten Branchen häufiger vorhanden.

Gängige ERM-Frameworks nach Branche

Dieses Diagramm ist kein umfassender Datensatz. Stattdessen hebt es die gängigen ERM-Frameworks und -Modelle, die in diesem Artikel besprochen werden, und die Branchen, die sie nutzen, um maßgeschneiderte ERM-Programme zu erstellen, hervor.

Frameworks für das Enterprise-Risikomanagement im Gesundheitswesen

Johnson & Johnson ist eines der weltweit größten Unternehmen im Gesundheitswesen. Das Unternehmen erstellte ein am COSO ERM-Framework orientiertes benutzerdefiniertes ERM-Framework, um sich mit spezifischen Risiken im Gesundheitswesen wie der verminderten Geschäftslebensfähigkeit aufgrund der Gesundheitsreform auseinanderzusetzen.

Das ERM-Framework von Johnson & Johnson besteht aus den folgenden fünf integrierten Komponenten:

- Strategie und Ziele: Das Exekutivkommittee legt strategische und finanzielle Ziele fest, die über die Geschäftsleitung an globale Geschäftsbereiche weitergeleitet werden.

- Leistung: Legen Sie mit der Unternehmensführung Risikoreaktionen fest, verwenden Sie Risikomanagementfunktionen, um Richtlinien und Kontrollen zu implementieren und entwickeln Sie Aktionspläne. Das Unternehmen überwacht die Leistung mithilfe von Risikobewertungen, Scans und Umfragen das ganze Jahr über.

- Überprüfung und Revision: Mitarbeiter – unabhängig von der Geschäftseinheit, die sie überprüfen – testen, prüfen und bewerten die Risikoreaktionsleistung. Sie melden der Unternehmensführung Aktivitäten zur Risikominderung und überprüfen Messzahlen.

- Informationen, Kommunikation und Reporting: Wichtige Arbeitskräfte im Bereich Risiken setzen sich mit dem Vorstand, dem Exekutivkomitee und Führungskräften zusammen, um die Inhaberschaft an ERM-Programmen zu gewährleisten. Sie führen Schulungen durch und tauschen Wissen aus verschiedenen Geschäftsbereichen aus. Sie nutzen das Intranet für Mitarbeiter und direkte Kommunikation, um Informationen zu verbreiten.

- Governance und Aufsicht: Der Vorstand sorgt für die Risikoaufsicht und setzt sich regelmäßig mit der Unternehmensführung an einen Tisch. Das Exekutivkomitee legt strategische Ziele fest und überwacht die Risikofunktionen der Geschäftsbereiche. Verschiedene Ausschüsse geben Informationen zu aufkommenden Risiken und Standardpraktiken für die einzelnen Hauptrisikofunktionen wie der Compliance im Gesundheitswesen weiter.

Frameworks für das Enterprise-Risikomanagement für IT

Die Beliebtheit von IT-Dienstleistungen, Software-as-a-Service (SaaS)-Technologie und Cloud-Computing hat eine neue Dynamik für digitale Unternehmen geschaffen. Datenschutzverletzungen und IT-Sicherheitskonformität sollten für jedes Unternehmen von Wichtigkeit sein, unabhängig von Branche oder Größe.

COBIT von ISACA hilft, Entscheidungen zu Informationen und Technologie zu treffen, welche zu den Geschäftszielen beitragen und sie aufrechterhalten. COBIT ist umfassend und bietet ein Governance- und Management-Framework für Enterprise-IT, das für alle Entscheidungen in Bezug auf Informationen und Technologie einen Mehrwert schafft.

Das COBIT-Framework hilft, das Gleichgewicht zwischen der Realisierung von Vorteilen, der Risikooptimierung und dem Einsatz von IT-Ressourcen zu wahren. Es umfasst ein Prozessreferenzmodell, eine Reihe von Governance- und Managementpraktiken und Tools für die Governance einer Organisation.

Das SOC 2 Typ 2 ERM-Modell

SOC 2 Typ 2 ist ein IT-Compliance- und -Sicherheitsmodell, das sicherstellt, dass IT- und SaaS-Anbieter (oder Anbieter anderer Technologien als Dienstleistung) Daten sicher verwalten. Diese Reihe von Kriterien, die aus fünf Prinzipien bestehen, wurde vom American Institute of CPAs (AICPA) entwickelt. Zu diesen Prinzipien gehören Sicherheit, Verfügbarkeit, Verarbeitungsintegrität, Vertraulichkeit und Datenschutz.

Reaktionsfähige Frameworks für die Cybersicherheit

Sean Cordero hat beobachtet, dass sich Branchenstandards und Zertifizierungsstellen angepasst haben, um die Nachfrage nach weniger präskriptivem, flexiblerem Risikomanagement zu erfüllen. Er ist an der Leitung des Hauptforschungsteams für die Entwicklung von Risikokontrollen bei der Cloud Security Alliance (CSA), einer führenden Behörde für Cloud-Sicherheit, beteiligt.

„Wenn Sie diese Art von Forschung betreiben, tun Sie dies, weil Sie einen Unterschied machen möchten“, sagt er. „Bei übergreifenden Standards, die von mehreren Zertifizierungsstellen mittels eines Bescheinigungsprogramms und einer Validierung durch Dritte überprüft werden, wird es sehr komplex, Änderungen in großem Umfang vorzunehmen.“

Laut Cordero erschwert der Zertifizierungsprozess, ein Produkt mit minimaler Funktionsfähigkeit oder eine Softwarefunktionsanforderung auf den Markt zu bringen.

Die Kombination aus veralteten Standards, die selten aktualisiert werden, sich ändernden Sicherheitsprozessen und veralteten Sicherheitstechnologien und Tools (z. B. Schwachstellen-Scanner) wirft Fragen auf, die reaktionsfähige ERM-Frameworks möglicherweise beantworten können.

Flexible IT-Frameworks

„Wir befinden uns an einem interessanten Wendepunkt in der Sicherheitsbranche“, sagt Cordero. „Handelt es sich um ein Versagen der Standards, ein Versagen der Technologie oder beides? Aufgrund der mangelnden Flexibilität bestimmter Risiko- oder Kontroll-Frameworks und der bestehenden Technologie, die beides überlagert, ist es fast unmöglich, den Großteil der Kontrollstandards durchzusetzen.“

Cordero weiß aus erster Hand, dass Risikomanagement- und Sicherheitssteuerungs-Frameworks immer häufiger so entwickelt werden, dass sie weniger präskriptiv sind und, durch seine Forschungsarbeit mit Cloud Security Alliance, mehr Implementierungshilfen bieten.

„Wir sagen nicht mehr: ‚Sie müssen diese 15 Dinge tun, sonst erfüllen Sie diese Anforderung nicht‘“, erklärt er. „Stattdessen sagen wir: ‚Sie müssen eine branchenvalidierte Verschlüsselung für vertrauliche Geschäfts- und Kundendaten verwenden.‘ Wir definieren „geschäftssensibel“ nicht. Das müssen Sie entscheiden.“

Cordero weist auch darauf hin, dass Kontrollstandards nach wie vor einen Mehrwert bieten. Abgesehen davon sind diejenigen, die einfach in bestehende Frameworks integriert werden, in einer Cloud-First-Welt nicht nachhaltig, da sie für eine andere Welt und einen anderen Ansatz gedacht waren.

In Bezug auf ERM-Frameworks und den Risikomanagementansatz für die gesamte Branche glaubt Cordero, dass eines der schon immer dagewesenen Probleme die Idee ist, ein Framework oder eine Kontrolle zu individualisieren.

„Letztendlich ist das nur ein kleiner Schritt im Risikomanagementprozess“, sagt er. „Das Framework kann eine Validierung von oder Einblicke in den Zeit-, Geld- und Ressourcenaufwand bieten. Ich würde Unternehmen raten, darüber nachzudenken, ob man sich beim Versuch, all diese Dinge in ein Kontroll-Framework zu implementieren, nicht selbst in den Wahnsinn treibt.“

ERM-Framework für Kreditgenossenschaften, Banken und Finanzinstitutionen

Risikomanagement ist ein wichtiger Bestandteil der Leitung einer großen Kreditgenossenschaft. Gemäß Abschnitt 704.21 der Regelungen und Vorschriften der National Credit Union Administration (NCUA), müssen Kreditgenossenschaften eine (ERM-)Richtlinie entwickeln und befolgen.

ERM-Frameworks wie COSO bieten eine ganzheitliche Übersicht über Enterprise-Risiken für Finanzinstitute und Kreditgenossenschaften, um Risiken, die sich auf verschiedene Funktionen auswirken, zu messen und zu analysieren. Ein gut gestaltetes ERM-Framework bietet dem Unternehmensvorstand und der Geschäftsleitung einen Prozess, um Folgendes zu bestimmen:

- Wie stark man Risiken ausgesetzt ist

- Die maximale Risikobereitschaft

- Wie sich die Risikoaussetzung ändert und welche Risikokontrollen geeignet sind, um Änderungen zu verwalten

Das Barclays ERM-Framework

Das COSO ERM-Framework wurde von bekannten Finanzinstitutionen wie der internationalen Bank Barclays übernommen und so angepasst, dass ERM-Komponenten, die den Geschäftswert steigern und gesetzliche Compliance-Standards erfüllen, zum Einsatz kommen. Barclays verwendet sein ERM-Framework, um die folgenden Arten von Risiken zu verwalten:

Das Risikokomitee des Barclays-Vorstands ist eine Gruppe von Nicht-Exekutivdirektoren, die basierend auf dem Barclays ERM-Framework, den Finanz-Governance-Codes und den Offenlegungsrichtlinien und Transparenzregeln der Finanzaufsichtsbehörden, in denen sie tätig sind, einen Jahresbericht erstellen. Das Komitee ist dafür verantwortlich, dem Vorstand eine Risikobereitschaft zu empfehlen, das finanzielle, operative und rechtliche Risikoprofil von Barclays zu überwachen und Input zu finanziellen und operativen Bedrohungen und Chancen zu liefern.

Das rechtliche ERM-Framework von Deloitte

Im Jahr 2018 entwickelte der internationale Beratungskonzern Deloitte ein Framework für das rechtliche Risikomanagement. Das rechtliche ERM-Framework von Deloitte wurde als Reaktion auf die gestiegenen Erwartungen an das Risikomanagement entwickelt. Das Framework verschafft Deloitte einen Wettbewerbsvorteil, da es rechtliche Risiken im gesamten Unternehmensbetrieb kontrolliert.

Das rechtliche ERM-Framework von Deloitte umfasst die folgenden vier Komponenten:

- Identifizieren: Rechtliche Risiken definieren, das rechtliche Risikouniversum verstehen und sicherstellen, dass Verantwortung für rechtliche Risiken in funktionalen Geschäftsbereichen, wie z. B. Compliance, vorhanden ist.

- Bewerten: Die Schwelle für die Bereitschaft rechtlicher Risiken festlegen, diese definieren und einen rechtlichen Risikobewertungsprozess einrichten, um die Risikoaussetzung anhand einer Reihe von rechtlichen Faktoren zu bestimmen.

- Kontrollieren: Ein Kontroll-Framework einbetten, das auf der Bereitschaft für rechtliche Risiken basiert und basierend auf Technologie für die Kontrolle rechtlicher Risiken Kontrollen erstellen.

- Überwachen und Berichten: Eine definierte Methode verwenden, um die Wirksamkeit von Kontrollen rechtlicher Risiken zu bewerten, Profile rechtliche Risiken melden und den Erfolg der Umgebung für designierte Stakeholder kontrollieren.

Frameworks für das Enterprise-Risikomanagement für Versicherungsgesellschaften

Die Versicherungsbranche befindet sich noch in einer frühen Phase der Nutzung umfassender ERM-Frameworks, die mehr als nur Compliance-Standards erfüllen. Die meisten Versicherer verwenden eine interne Risiko- und Solvabilitätsbewertung (Own Risk and Solvency Assessment/ORSA), um Vorschriften und Governance-Anforderungen in den USA zu erfüllen.

ORSA hilft Versicherern, Risikomanagementfähigkeiten sowie Markt-, Kredit- und Versicherungsrisiken, Liquiditätsrisiken und operative Risiken zu bewerten. Im Vergleich zu umfassenden ERM-Frameworks wie CAS und COSO ERM-Frameworks ist ORSA jedoch auf ein in der Frühphase befindliches Risikomanagementprogramm für die Standard-Compliance beschränkt.

Diese Frameworks bieten Strategien und Tools zur systematischen Risiko-Rendite-Optimierung, die mit Unternehmenszielen in Einklang stehen und einen Mehrwert für den Versicherer und seine Kunden bieten. Versicherer, die ERM-Frameworks wie COSO nutzen, erstellen umfassende Risikokapitalmodelle, die das Risikomanagement als wertvolle Geschäftsstrategie unterstützen.

ERM-Modell für Versicherungsgesellschaften

Risikokapitalmodelle messen in Anbetracht des Risikoprofils die Menge an Kapital, die eine Organisation benötigt, um Geschäftsziele zu erreichen. Sie können sie verwenden, um Risikostrategien zu entwickeln und interne Risikobewertungen zu vergleichen. Sie können auch Agenturen und regulatorische Anforderungen an Risikokapital bewerten, um Risikoprofile zu bestimmen.

Viele Versicherungsunternehmen verlassen sich auf ein Risikokapitalmodell als Form von ERM. Die Risikomodellierung hilft, Risiken zu definieren, indem Daten erfasst und analysiert werden, die Einblicke in die Interaktionen oder Risiken und Geschäftsziele geben. Risikokapitalmodelle helfen, ein Framework zu bieten, welches das Risikoprofil und die Risikobereitschaft einer Versicherungsgesellschaft unterstützt und helfen auch, eine Risikokultur zu etablieren.

Integriertes ERM-Framework für Regierungsorganisationen

US-Bundesbehörden und ihre Führungskräfte sind für die Verwaltung von Enterprise-Missionen verantwortlich, die sich auf verschiedene Branchen auswirken. ERM-Frameworks wie die Cybersecurity Maturity Model Certification (CMMC) und FedRamp helfen Regierungsbehörden, Risiken zu bewerten und Bedrohungen und Chancen mithilfe von ERM-Programmen zu identifizieren, die mit den Zielen und Vorgaben von Behörden in Einklang stehen.

Das CMMC ERM Maturity Model

CMMC ist ein neueres Framework für Cybersicherheitsrisiken, das vom Under Secretary of Defense for Acquisition and Sustainment, dem US-Verteidigungsministerium und anderen Stakeholdern entwickelt wurde, um die Cybersicherheitsreife von Regierungsbehörden und Organisationen zu messen, die Geschäfte mit der US-Regierung machen. Das Modell bietet Reifeprozesse, Best Practices für die Cybersicherheit und Input der Sicherheitsgemeinschaft und mehrere Frameworks und Modelle aus der Sicherheitsbranche.

Das CMMC-Framework verwendet die folgenden fünf Ebenen an Prozessen und Praktiken, um die Cybersicherheitsreife zu messen:

- Erste Ebene des CMMC:

- Prozesse: Ausgeführt

- Praktiken: Grundlegende Cyberhygiene

- Zweite Ebene des CMMC:

- Prozesse: Dokumentiert

- Praktiken: Intermediare Cyberhygiene

- Dritte Ebene des CMMC:

- Prozesse: Verwaltet

- Praktiken: Gute Cyberhygiene

- Vierte Ebene des CMMC:

- Prozesse: Überprüft

- Praktiken: Proaktiv

- Fünfte Ebene des CMMC:

- Prozesse: Optimierung

- Praktiken: Fortgeschritten proaktiv

Das FedRAMP-Programm

Das Federal Risk and Authorization Management Program (FedRAMP) bietet einen standardisierten Ansatz zur Sicherheitsanalyse, Autorisierung und kontinuierlichen Überwachung für Cloud-Computing-Produkte und -Dienstleistungen. FedRAMP betont die Cloud-Sicherheit und den Schutz föderaler Informationen, wenn Behörden und Enterprise-Partner Cloud-Lösungen einführen.

Das Programm unterstützt Cloud-Dienstleister mit einem Autorisierungsprozess und unterhält ein Repository mit FedRAMP-Autorisierungen und wiederverwendbaren Sicherheitspaketen. Das Ziel ist, die Zusammenarbeit zwischen Regierungsbehörden mit Anwendungsfällen, taktischen Cloud-basierten Lösungen und einem Auftragnehmermarkt zu erleichtern.

Anwendungstechniken für integrierte ERM-Frameworks

Refactr arbeitet mit dem US-Verteidigungsministerium und Regierungsbehörden zusammen, die strenge Frameworks und Governance-Praktiken für das Risikomanagement erfordern. Michael Fraser identifiziert, wie die Anwendung des ERM-Frameworks und der Sicherheitsprogramme von Refactr beim US-Verteidigungsministerium und bei privaten Unternehmenskunden vergleichbar ist.

„In gewisser Weise ist das US-Verteidigungsministerium strenger, aber je nach Art des Kunden, z. B. bei einem Finanzunternehmen, können die Anforderungen denen des US-Verteidigungsministeriums entsprechen“, erklärt Fraser. „Verschiedene Regierungsorganisationen erfordern unterschiedliche ERM-Frameworks, darunter auch NIST und COSO. Benutzerdefinierte Frameworks können die Risiko-Compliance-Standards ebenfalls erfüllen.

„Ganz gleich, ob es sich um die Luftwaffe oder einen Anbieter für Cybersicherheit geht, es gibt eine Reihe von Anforderungen, die Sie mit den für den Kunden verständlichen Informationen bereitstellen müssen, die überprüfen, ob Sie eine Art Risiko-Framework verwenden. Ein Anbieter für Cybersicherheit verwendet wahrscheinlich mehrere verschiedene Frameworks. Wichtig ist, genügend Informationen zu haben, um Due Diligence für ein Sicherheitsprogramm zu vermitteln und gleichzeitig zu versuchen, Best Practices der Branche einzuhalten, die auf ein bestimmtes Framework abgestimmt sind.“

Modelle für kontinuierliches Risikomanagement

Laut Fraser gibt es während Audits, die Compliance-Frameworks (wie FedRAMP und SOC 2 Typ 2) verwenden, Zeitpunkte, in denen alles auf Integrität basiert.

„An dieser Stelle kommt die Automatisierung ins Spiel“, sagt Fraser. „Sie hilft, einen bestimmten Grenzwert für automatisierte Abdeckung für ein bestimmtes Framework zu erreichen. Das ist ein hinreichender, kontinuierlicher Due-Diligence-Prozess, auch wenn es immer einige manuelle Schritte innerhalb des Compliance-Frameworks geben wird.“

Für Fraser gibt es einen Unterschied zwischen dem Versuch, alle Kriterien für einen Compliance-Audit zu erfüllen und einen bestimmten Prozentsatz Ihres Frameworks für das Risikomanagement und Sicherheit durch kontinuierliche Automatisierung abzudecken.

Fraser hebt die Wichtigkeit von Flexibilität und einer den Kunden priorisierenden Perspektive hervor. Fragen Sie sich: Entscheiden Sie sich für einen mühsamen Standard wie FedRAMP, weil er die höchsten Compliance-Standards an einen Audit stellt, oder ist SOC 2 Typ 2 ausreichend? „Kunden sagen, oh, Sie halten sich an FedRAMP, sehr schön“, sagt er. „Ich bin bereit, mit Ihnen in Kontakt zu treten, auch wenn Sie SOC 2 Typ 2 nicht anwenden, weil FedRAMP mühsamer ist, eine höhere Messlatte.“

Fraser empfiehlt Unternehmen, einen Prozentsatz ihres benutzerdefinierten ERM-Frameworks für zukünftige interne Bedürfnisse und Kundenkriterien zu verwenden. „Zu wissen, was Sie langfristig brauchen, ist entscheidend, damit Sie wissen, was Sie innerhalb der nächsten 30, 90 oder 180 Tage brauchen“, sagt er.

Mit Smartsheet Komponenten von ERM-Frameworks einfach nachverfolgen und verwalten

Befähigen Sie Ihr Team, über sich selbst hinauszuwachsen – mit einer flexiblen Plattform, die auf seine Bedürfnisse zugeschnitten ist und sich anpasst, wenn sich die Bedürfnisse ändern. Mit der Plattform von Smartsheet ist es einfach, Arbeiten von überall zu planen, zu erfassen, zu verwalten und darüber zu berichten. So helfen Sie Ihrem Team, effektiver zu sein und mehr zu schaffen. Sie können über die Schlüsselmetriken Bericht erstatten und erhalten Echtzeit-Einblicke in laufende Arbeiten durch Rollup-Berichte, Dashboards und automatisierte Workflows, mit denen Ihr Team stets miteinander verbunden und informiert ist. Es ist erstaunlich, wie viel mehr Teams in der gleichen Zeit erledigen können, wenn sie ein klares Bild von der geleisteten Arbeit haben. Testen Sie Smartsheet gleich heute kostenlos.