Was ist ein Audit Trail?

Audit-Trails sind die manuellen oder elektronischen Datensätze, die Ereignisse oder Prozeduren chronologisch katalogisieren, um Support-Dokumentation und -Verlauf zur Authentifizierung von Sicherheits- und Betriebsaktionen oder zur Minderung von Problemen zur Verfügung zu stellen. Zahlreiche Branchen verwenden Versionen eines Audit-Trails, um eine historische Aufzeichnung des Fortschritts basierend auf einer Abfolge von Ereignissen zu liefern. Diese Aufzeichnungen liefern einen Nachweis für die Einhaltung von Vorschriften und der betrieblichen Integrität. Audit-Trails können auch Bereiche der Nichteinhaltung identifizieren, indem Informationen für Audit-Untersuchungen zur Verfügung stellen. Ob es darum geht, die Designänderungen einer Produkt-Herstellung zu protokollieren, Finanztransaktionen für eine E-Commerce-Website, Kommunikationstransaktionen, Gesundheitsaktivitäten zu protokollieren oder das Ergebnis einer Wahl zu legitimieren, ein Audit-Trail validiert Aktionen und Ergebnisse. Audit-Trail-Datensätze enthalten Details, die Datum, Uhrzeit und Benutzerinformationen enthalten, die mit der Transaktion verbunden sind.

Die IT-Abteilung spielt eine wichtige Rolle im allgemeinen Prozess von branchen- oder regulierungsspezifischen Prüfprotokollen und Trails. Die Abteilung selbst verfügt jedoch über einen einzigartigen und dicht besiedelten Protokollprozess, bei dem die zahlreichen und vielfältigen Vorgänge von Benutzern, Systemen und Anwendungen ständig überwacht werden, um Missbrauch, Hacking oder Beschädigung von Informationen zu verhindern. IT-Experten nutzen dieses System zur Validierung als wichtiges Tool zur Analyse von Vorgängen und technischen Kontrollen für Computersysteme. Zur Validierung und Überwachung von Aktivitäten bietet ein Audit-Trail ein Tool zur Aufrechterhaltung der Informations- und Systemintegrität.

Auditing vs. Protokollierung

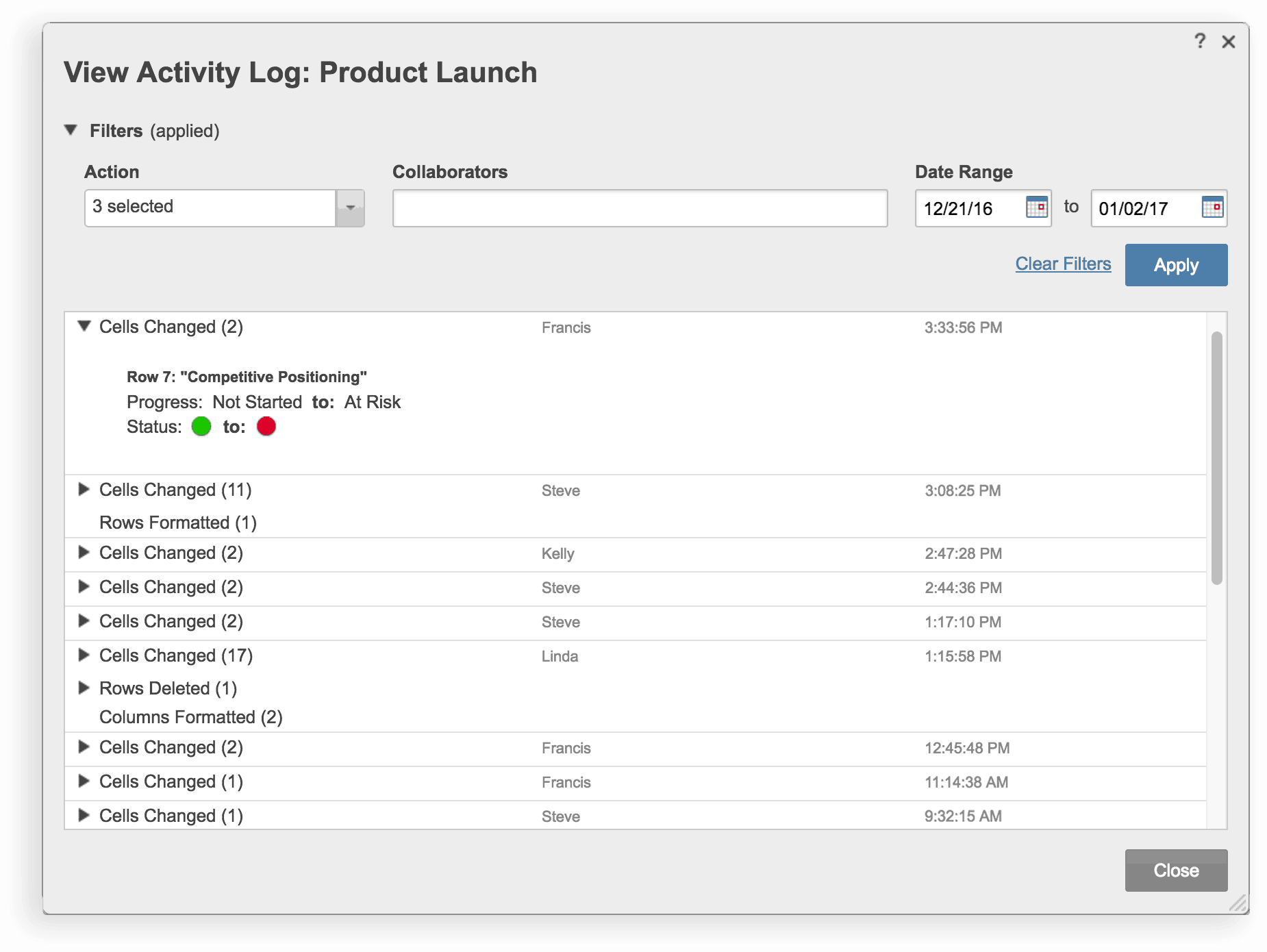

Manchmal synonym verwendet, können die Begriffe Auditing und Logging eine Vielzahl von Dingen bedeuten. Systeme können auch verschiedene Arten von Audit trails und Protokollen für verschiedene Zwecke verwalten. Die Protokollierung hat meistens mit Ereignissen auf Programmebene zu tun, wie administrativen Aktionen und abnormalen, damit verbundenen Ereignissen, die technische Mitarbeiter zur Fehlersuche von Softwareproblemen verwenden. Dadurch werden Systemprobleme identifiziert, bevor sie groß genug sind, um Schäden wie Systemausfälle oder Störungen zu verursachen, die die Produktivität beeinträchtigen können. Im Gegensatz dazu bezieht sich die Prüfung am häufigsten auf Transaktionen auf Benutzerebene, wie eine Änderung eines Finanzdatensatzes, der von "Joe Smith" am 21. Dezember 2016 um 10:00 Uhr vorgenommen wurde.

Die meisten Lösungen verfügen über zwei separate Protokolle, die gleichzeitig verwaltet werden, einschließlich Cloud-Plattformen. Beispielsweise verwaltet die Cloud-Lösung von Google ein Administrator-Aktivitätsprotokoll, das API-Aufrufe und Änderungen an Konfigurationen verfolgt, und ein Datenzugriffsprotokoll, das Aktualisierungen oder Änderungen an den vom Benutzer bereitgestellten Daten aufzeichnet.

Arten von Audit Trail-Aktivitäten und Inhalten eines Audit Trail Datensatzes

Ein Audit-Trail bietet grundlegende Informationen, um die gesamte Spur der Ereignisse bis zum Ursprung zurückzuverfolgen, normalerweise die ursprüngliche Erstellung des Datensatzes. Dies kann benutzerfreundliche Vorgänge, Zugriff auf Daten, Anmeldeversuche, Administratoraktivitäten oder automatisierte Vorgänge umfassen. Audit-Datensätze enthalten vom Unternehmen definierte Elemente, darunter:

- Was war das Ereignis?

- Welcher Benutzer, system oder welche Anwendung das Ereignis gestartet hat (diese Informationen können IP-Adresse und Gerätetyp enthalten)

- Datum und Uhrzeit des Ereignisses

Einige Audit trails betrachten Aktionen in bestimmten Anwendungen genauer, um mehr als einen einfachen System- oder Anwendungsstart zu protokollieren. Diese Protokolle können Elemente wie bestimmte Änderungen an einer Datenbank oder darin enthaltene Informationen aufzeigen und auch eine unsachgemäße Web-Browsing- oder E-Mail-Nutzung erkennen. Viele IT-Abteilungen verfügen über mehrere Audit trails, die system-, anwendungs- oder ereignisdefiniert sein können. Die Hervorhebung von Vorgängen oder Nutzungen, die als "unnormal" gelten, kann eine Untersuchung einleiten. Ein genauer und klar definierter Audit-Trail liefert die Beweise, um Antworten zu finden und Probleme zu lösen.

Wie lange wir ein Audit-Protokoll aufbewahrt?

Die langfristige Aufbewahrung von Audit trails kann sich für viele Unternehmen als schwierig erweisen, da die Protokolle einen umfangreichen Speicherplatz belegen können, der möglicherweise nicht ohne weiteres verfügbar ist. Behalten Sie jedoch nach Möglichkeit den Audit-Trail für die Lebensdauer der Datensätze bei. Diese können bei der Berichterstattung und der Lösung von Problemen in der Zukunft äußerst nützlich sein.

Beispielereignisse, die überwacht/protokolliert werden sollten

IT-Audit-Trails sind so konstruiert, dass sie zahlreiche Vorgänge erfassen, die ein Ereignis oder eine Reihe von Veranstaltungen bilden, die untersucht werden können, um Problembereiche zu finden. Zu den Vorgängen gehören Sicherheitsverletzungen durch Hacker, interne oder externe Authentifizierungsprobleme , unbefugte Nutzung, ungewöhnliche Aktivitätsstufen oder Systemausfälle. Zu den Datensätzen gehören die über das Betriebssystem (OS) geplanten automatisierten Ereignisse, der Netzwerkzugriff, Anwendungsereignisse und manuelle Aktivitäten der verschiedenen Benutzer. Normale Aktivitäten können den Zugriff auf Anwendungen und die Systemauthentifizierung umfassen.

Wenn jedoch eine ungewöhnliche oder anormale Nutzung wie z.B. umfangreiche Datenänderung, Anwendungsausfälle oder unbefugter Zugriff erkannt wird, bietet das System Mittel, um einem Trail zu folgen, um das Problem zu identifizieren und dann zu beheben. Andere ungewöhnliche Aktivitäten, die auftreten können, können inkonsistente Aktivitätsmuster von Benutzern, Versuche, Systeme oder Protokolle zu umgehen, umfangreiche Änderungen an den Informationen und ungewöhnliche Internetaktivitäten sein.

Wie oft überprüfen Sie ein Audit-Protokoll?

Das National Institute of Standards and Technology (NIST) fördert die Durchführung einer regelmäßigen Überprüfung in einem Zeitrahmen, die den Sicherheitsanforderungen des Unternehmens entspricht. Jede Branche und jedes Unternehmen variiert mit ihren Überprüfungsplänen, aber Vorschriften können einen bestimmten Zeitrahmen vorschreiben, in dem Protokolle überprüft werden müssen. Wenn Sie beispielsweise einen Prüfungsausschuß haben, der mit Ihrem Unternehmen verbunden ist, kann er eine regelmäßig geplante Überprüfung festlegen, beispielsweise alle zwei Jahre oder jährlich.

Branchentypen, die auf Audit Trails angewiesen sind

Die Notwendigkeit, die Einhaltung von Vorschriften, Sicherheit und Betrieb zu unterstützen, findet sich in den meisten (wenn nicht allen) Branchen. Die Gesetze, die sowohl die Verwendung elektronischer Aufzeichnungen als auch deren Verwendung regeln, machen Audit-Aufzeichnungen zu einem wichtigen Element bei der Abwehr von Sicherheitsverletzungen, der Unterstützung von Compliance-Berichten und letztendlich der Durchführung zahlreicher Arten interner und externer Audits. Zu den Branchen, die Bestimmungen zur Verfolgung der Integrität von Informationen haben, gehören Regierungsbehörden und Universitäten, die sensible, vertrauliche Informationen pflegen, und jedes Unternehmen, das elektronische Aufzeichnungen mit vertraulichen Informationen verwendet. Jede Branche, egal ob Aufzeichnungen oder Transaktionen, wird von der Aufrechterhaltung genauer Audit-Protokolle profitieren.

Zu den Branchen-Anwendungen von Audit Trails gehören:

- Finanz-, Buchhaltungs- und Abrechnungsdatensätze

- Fertigungsdesign-Kontrollen

- Gesundheitsinformationen

- Klinische Forschungsdaten

- IT-Helpdesk-Aufzeichnungen

- Versionskontrolle bei der Inhaltsverwaltung

- Studiendatensätze

- E-Commerce-Vertrieb

- Rechtiliche Informationen und Forschungsuntersuchungen

- Medizinische Aufzeichnungen in der Krankenpflege

- Wahlunterlagen und Abstimmungsprotokolle

Zu diesem Grund besteht in der Industrie sowie in Regierungs- und Bildungseinrichtungen ein wachsender Bedarf, genaue und überprüfbare Informationen zu erhalten und bereitzustellen. Wenn ein Unternehmen ein Datenbankmanagementsystem zur Verwaltung von Datensätzen verwendet, sind die Chancen hoch, dass sie Audit trails aufzeichnen.

Die Bedeutung eines Audit Trail

Der Audit Trail bietet eine "Basis" für die Analyse oder ein Audit, wenn eine Untersuchung eingeleitet wird. Der Zweck oder die Bedeutung eines Audit-Trails nimmt je nach Organisation viele Formen an: Ein Unternehmen kann den Audit-Trail für Abstimmungen, historische Berichte, zukünftige Budgetplanung, Steuer- oder andere Prüfungskonformität, Verbrechensermittlung und/oder Risikomanagement verwenden.

Wer verwendet einen Audit Trail?

Wie bereits erwähnt, werden Audit-Trails häufig von Mitarbeitern in der IT-Abteilung wie einem Sicherheitsmanager oder Netzwerkadministrator verwaltet. Ein wichtiger Punkt, der berücksichtigt werden sollte, ist, dass jeder Benutzer, ob Manager, Mitarbeiter, Endbenutzer, Juristische Mitarbeiter, Buchhalter oder andere, die einen elektronischen Datensatz berühren, in den Audit trail des Datensatzes aufgenommen wird. Dieser Benutzer kann ein Mensch sein, der ein Update für einen Datensatz erstellt oder auf ein System zutritt, oder es kann ein System sein, das automatisch Aktualisierungen/Änderungen vornummt, wie z. B. das Neustarten eines Computers.

Vorteile eines Audit Trail

Die Möglichkeit, Aufzeichnungen bis zu ihrem Ursprung zurückzuverfolgen, bietet zahlreiche Vorteile, darunter Transparenz und Schutz der Datensätzen für die Einhaltung von Vorschriften, Integrität und Genauigkeit von Aufzeichnungen, Systemschutz vor Missbrauch oder Schaden sowie Sicherheit sensibler oder wichtiger Informationen. Diese werden durch diese vier Bereiche erreicht:

- Verantwortlichkeit der Benutzer: Ein Benutzer ist jeder, der Zugriff auf das System hat. Die Implementierung von Audit Trails fördert ein angemessenes Benutzerverhalten, das die Einführung von Viren, die unsachgemäße Verwendung von Informationen und die unbefugte Nutzung oder Änderung verhindern kann. Darüber hinaus weiß der Benutzer, dass seine Handlungen automatisch aufgezeichnet und an seine eindeutige Identität verknüpft sind.

- Rekonstruktion der Ergebnisse: Wenn eine Untersuchung gerechtfertigt ist oder ausgelöst wird, besteht der erste Schritt zur Behebung eines Problems in der Kenntnis des "Wann", des "Wie" und des "Was" des Ereignisses. Der Einblick in diese Informationen kann bei der Problemerkennung helfen und zukünftige Ereignisse wie Hacking, Systemfehler, Ausfälle oder die Verfälschung von Informationen verhindern.

- Erkennung von Eindringlingen: Audit-Trails helfen bei der Identifizierung verdächtigen Verhaltens oder Aktionen. Unbefugter Zugriff ist für die meisten Systeme ein ernstes Problem. Viele Vorschriften haben jetzt Mandate für die Sicherheit von Informationen und die Wahrung der Vertraulichkeit. Der Schutz erstreckt sich auch auf geistiges Eigentum, Designs, Personalinformationen und Finanzunterlagen.

- Andere Problemidentifizierung: Durch Echtzeit-Überwachung können Sie automatisierte Prüfprotokolle verwenden, um Probleme zu identifizieren, die auf Probleme bei der Systemimplementierung, betriebsspezifische Probleme, ungewöhnliche oder verdächtige Aktivitäten oder System- und Bedienerfehler hinweisen.

Die Bedeutung von Audit Trails für die Einhaltung von Vorschriften

Da die meisten Branchen heute entweder in den USA oder international unter mehrere gesetzliche Vorschriften fallen, sollten diese Unternehmen, insbesondere solche, die elektronische Aufzeichnungen führen, ein starkes und genaues Audit-Log-and-Trail-System unterhalten. Die IT-Abteilung spielt eine wichtige Rolle bei der Wartung, Sicherheit, Verfügbarkeit und Integrität der Datensätze, um prüfbare Informationen für die Einhaltung der Branchenvorschriften zu liefern.

Gesetzliche Vorschriften wie der Health Insurance Portability Act (HIPAA), Sarbanes-Oxley (SOX) und Gramm-Leach-Bliley Act (GLBA) stellen nicht nur Forderungen nach einer ordnungsgemäßen Pflege elektronischer Aufzeichnungen, sondern auch Mechanismen zur ordnungsgemäßen Einhaltung und Prüfung. Die meisten Branchen nutzen die Unterstützung von IT-Diensten, um ihre elektronischen Datensätze zu verwalten, um die Aufzeichnungshaltung zu kontrollieren, einen angemessenen und geschützten Benutzerzugriff zu bieten und starke Datenschutzkontrollen zu gewährleisten, die sie nachverfolgen und mindern können. Zu den Branchen, die am dringendsten solide Audit-Trail-Richtlinien benötigen, gehören Finanzdienstleistungen, Kommunikation, E-Commerce-Websites, Universitäten sowie Gesundheitsdienstleister und -anbieter.

Die Bedeutung von Audit Trails in Gesundheitsorganisationen

Gesundheitsorganisationen sind verpflichtet, strenge Sicherheitsmaßnahmen zu ergreifen und die HIPAA-Richtlinien einhalten, was bedeutet, dass Audit trails und Protokolle äußerst notwendig sind, um genau zu verfolgen, wer Zugriff auf geschützte Gesundheitsinformationen (PHI) hat, wann auf sichere Daten und Informationen zugegriffen wurde, und die Gründe für den Zugriff.

HIPAA-Bestimmungen schreiben vor, dass Gesundheitsorganisationen Verfahren implementieren, um regelmäßig zu überprüfen und zu verwalten, wie Informationen gespeichert und darauf zugegriffen wird. Audit-Trails helfen, Transparenz in diese Informationen zu schaffen, ein System zu erstellen, um historische Sicherheits- und Betriebsaktivitäten genau zu überprüfen, die Art und Weise zu verbessern, wie Informationen gespeichert werden, und den autorisierten Zugriff darauf zu sichern.

Da Gesundheitsunternehmen stets konform bleiben und ihre Prozesse und den Informationszugriff regelmäßig überprüfen müssen, benötigen sie ein Tool, das ihnen hilft, Änderungen in der Autorisierung zu verfolgen, kritische Informationen für Überprüfungen zur Verfügung zu stellen und sicherzustellen, dass die Integrität ihrer Systeme nicht gefährdet ist.

Smartsheet ist eine Arbeitsausführungsplattform, die es Gesundheitsunternehmen ermöglicht, Auditprozesse zu verbessern, PHI zu verwalten und auditierbare Datensätze an einem zentralen Ort zu verfolgen und zu speichern und gleichzeitig alle regulatorischen Anforderungen von HIPAA zu erfüllen oder zu übertreffen. Optimieren Sie das Berichtwesen, organisieren Sie alle erforderlichen Informationen an einem zentralen Ort und legen Sie Sicherheits- und Freigabeeinstellungen fest, um die Datensicherheitsstandards einzuhalten.

Möchten Sie mehr darüber erfahren, wie Smartsheet Ihnen helfen kann, Ihre Bemühungen zu maximieren? Entdecken Sie Smartsheet for Healthcare.

Tipps, die Sie beachten sollten

Audit-Trails sind am effektivsten, wenn sie automatisiert sind. Während viele Systeme den Schutz vor Verstößen von außen betonen, können Echtzeit-Audit-Trail-Berichte auch auf verdächtige interne Aktivitäten oder Missbrauch hinweisen. Wo sich die Protokolle befinden und wer Zugriff hat, ist auch bei der Aufrechterhaltung der Audit-Trail-Integrität von entscheidender Bedeutung. Zu wissen, welche Informationen in den Protokollen enthalten sein müssen, ist ein weiteres wichtiges Problem. Es wird empfohlen, dass die Protokolle mindestens grundlegende Informationen wie beteiligte Person, Datum und Uhrzeit und was passiert ist, aber es können weitere spezifische Informationen hinzugefügt werden, die von Sicherheitsanforderungen, Branchenerwartungen und Berichtsanforderungen abhängen.

Wichtige Tipps zu Audit Trails sind:

- Stellen Sie sicher, dass Audit-Trail-Informationen an einem sicheren Ort gespeichert und regelmäßig gesichert werden.

- Sammeln Sie nur nützliche und notwendige Informationen im Audit-Trail, um Speicherkapazitätsprobleme zu vermeiden.

- Überprüfen Sie Audit-Protokolle in regelmäßigen Abständen, um Risiken zu minimieren.

- Stimmen Sie sich mit den Systembeteiligten ab, um die Sicherheit und Verfügbarkeit der Audit trails ihres Systems zu gewährleisten.

- Halten Sie IT und Führungskräfte in den entsprechenden Geschäftsabteilungen über alle Prüfungsaktivitäten auf dem Laufenden.

Tools zur Analyse von Audit Trails

Die schiere Anzahl von Ereignissen, die in einem Audit-Trail enthalten sind, erfordert die Automatisierung der Sammlung von Audit-Trail-Informationen. Tools, die Trendanalysen und Erkennungen für ungewöhnlichen Gebrauch haben, können feindliche oder nicht-feindliche Verstöße einfangen. Red-Flag-Warnungen für nicht autorisierte Anmeldungen (ob erfolgreich oder nicht) bieten eine Angriffserkennung. Funktionen, die definierten Benutzeraktivitäten können Missbrauch erkennen, um den Diebstahl oder die Beschädigung wertvoller Daten zu verhindern. Die Identifizierung von Anwendungs- oder Systemausfällen ist auch ein wichtiger Aspekt für den kontinuierlichen Betrieb und um ungeplante Ausfälle oder Ausfallzeiten zu vermeiden.

Das NIST-Handbuch enthält eine Liste der Prinzipien und Praktiken zur Sicherung von IT-Systemen und enthält einen Abschnitt zu Audit Trails. NIST definiert einen Audit-Trail als "Eine Aufzeichnung der Systemaktivität nach System- oder Anwendungsprozessen und nach Benutzeraktivitäten". NIST empfiehlt die folgenden Überlegungen, um Audit trails effektiv zu überprüfen:

- Die Möglichkeit für Prüfer, sowohl normale als auch ungewöhnliche Aktivitäten zu erkennen

- Die Möglichkeit, Prüfdatensätze nach bestimmten Informationen abzufragen und zu filtern

- Die Möglichkeit, Audit-Trail-Überprüfen zu eskalieren, wenn ein Problem erkannt wird

- Die Entwicklung von Überprüfungsrichtlinien zur Identifizierung nicht autorisierter Aktivitäten

- Die Verwendung automatisierter Tools, um Audit-Trail-Informationen auf ein Minimum zu beschränken und auch nützliche Informationen aus den gesammelten Daten zu extrahieren

Best Practices für die Audit Trail-Wartung und -Überprüfung

In diesem Artikel haben wir bereits erwähnt, wie wichtig es ist, Audit trails zu pflegen und zu überprüfen. Es gibt keine Richtlinien, die einen bestimmten Zeitrahmen für die Verwaltung von Datensätzen oder Überprüfungen definieren. Die Möglichkeit, auf einen Audit-Trail zu zugreifen, der mit einem aktuellen oder historischen Datensatz verbunden ist, kann jedoch zur Lösung eines Problems beitragen. Daher ist es wichtig, den Audit-Trail-Datensatz für die Lebensdauer des Datensatzes zu behalten. Wenn Sie nicht mit Problemen mit der Speicherkapazität zu kämpfen haben, kann es sich als vorteilhaft erweisen, Audit-Trails so lange wie möglich aufzubewahren.

Wie bereits erwähnt, variieren Audit-Trail-Überprüfungen je nach Organisation und können vierteljährlich oder jährlich während eines Sicherheitsaudits stattfinden. NIST empfiehlt, organisationsspezifische Überprüfungs-Richtlinien zu entwickeln, um sicherzustellen, dass eine Überprüfung regelmäßig stattfindet.

Herausforderungen im Zusammenhang mit der Pflege/Verwaltung eines Audit Trail

Obwohl Audit-Trails in den meisten Technologielösungen üblich und automatisiert sind, bestehen Herausforderungen bei der Pflege oder Verwaltung eines Audit-Trails, einschließlich des Speicherorts, der Größe und des Zugriffs. Die Protokolle sind möglicherweise schwer zu navigieren, wenn sie größer werden, was zu Problemen bei den Speicherkosten führen kann. Der Zugriff kann zu breit sein, was die Integrität der Daten gefährden kann. Gelegentlich finden sich zusätzliche Herausforderungen in den Einschränkungen von Anwendungen. Schließlich kann es zu Uneinigkeiten darüber geben, wie lange Aufzeichnungen zu führen sind.

Audit-Trails bieten die Möglichkeit, eine Vielzahl von Problemen im Zusammenhang mit Informationssicherheit, Zugriff und Systemoptimierung zurück zu führen. Das Gleichgewicht zwischen Systemschutz und betrieblicher Leistung sollte auf branchengerechtem Niveau aufrechterhalten werden.

Die Definition von "normalen" Aktivitäten kann dazu beitragen, Audit-Trail-Prozesse zu vereinfachen, indem nur die ungewöhnlichen Aktivitäten hervorgehoben werden, die Schaden verursachen können. Auf diese Weise können Sie die Zeit für das Rekonstruieren von Ereignissen, das Schreiben von Berichten und das Interviewen von Mitarbeitern zu Veranstaltungen reduzieren, die sich im Bereich "Business as usual" befinden.

Unabhängig wie sie verwendet werden, Audit-Protokolle liefern die erforderlichen Informationen, wenn es um Integrität, Sicherheit und Zugriff geht. Verstöße oder Verluste durch unsachgemäße Nutzung, Hacking, Diebstahl oder Korruption können ein Unternehmen teuer zu stehen kommen, wenn es direkte Schäden an Gewinn und Reputation, die Kosten im Zusammenhang mit gestohlenen geschützten oder vertraulichen Informationen oder die Fallstricke der behördlichen und rechtlichen Verteidigung verursacht. Bei effektiver Anwendung können Audit-Protokolle und Trails Problembereiche identifizieren, die Mittel zur Verfügung stellen, um Abhilfe zu finden, und das Unternehmen vor den Problemen schützen, die mit der Aufbewahrung von Computer- und elektronischen Aufzeichnungen verbunden sind.

Verbessern Sie das Audit Trail Management mit Smartsheet for IT & Ops

Befähigen Sie Ihr Team, über sich selbst hinauszuwachsen – mit einer flexiblen Plattform, die auf seine Bedürfnisse zugeschnitten ist und sich anpasst, wenn sich die Bedürfnisse ändern. Mit der Plattform von Smartsheet ist es einfach, Arbeiten von überall zu planen, zu erfassen, zu verwalten und darüber zu berichten. So helfen Sie Ihrem Team, effektiver zu sein und mehr zu schaffen. Sie können über die Schlüsselmetriken Bericht erstatten und erhalten Echtzeit-Einblicke in laufende Arbeiten durch Rollup-Berichte, Dashboards und automatisierte Workflows, mit denen Ihr Team stets miteinander verbunden und informiert ist. Es ist erstaunlich, wie viel mehr Teams in der gleichen Zeit erledigen können, wenn sie ein klares Bild von der geleisteten Arbeit haben. Testen Sie Smartsheet gleich heute kostenlos.